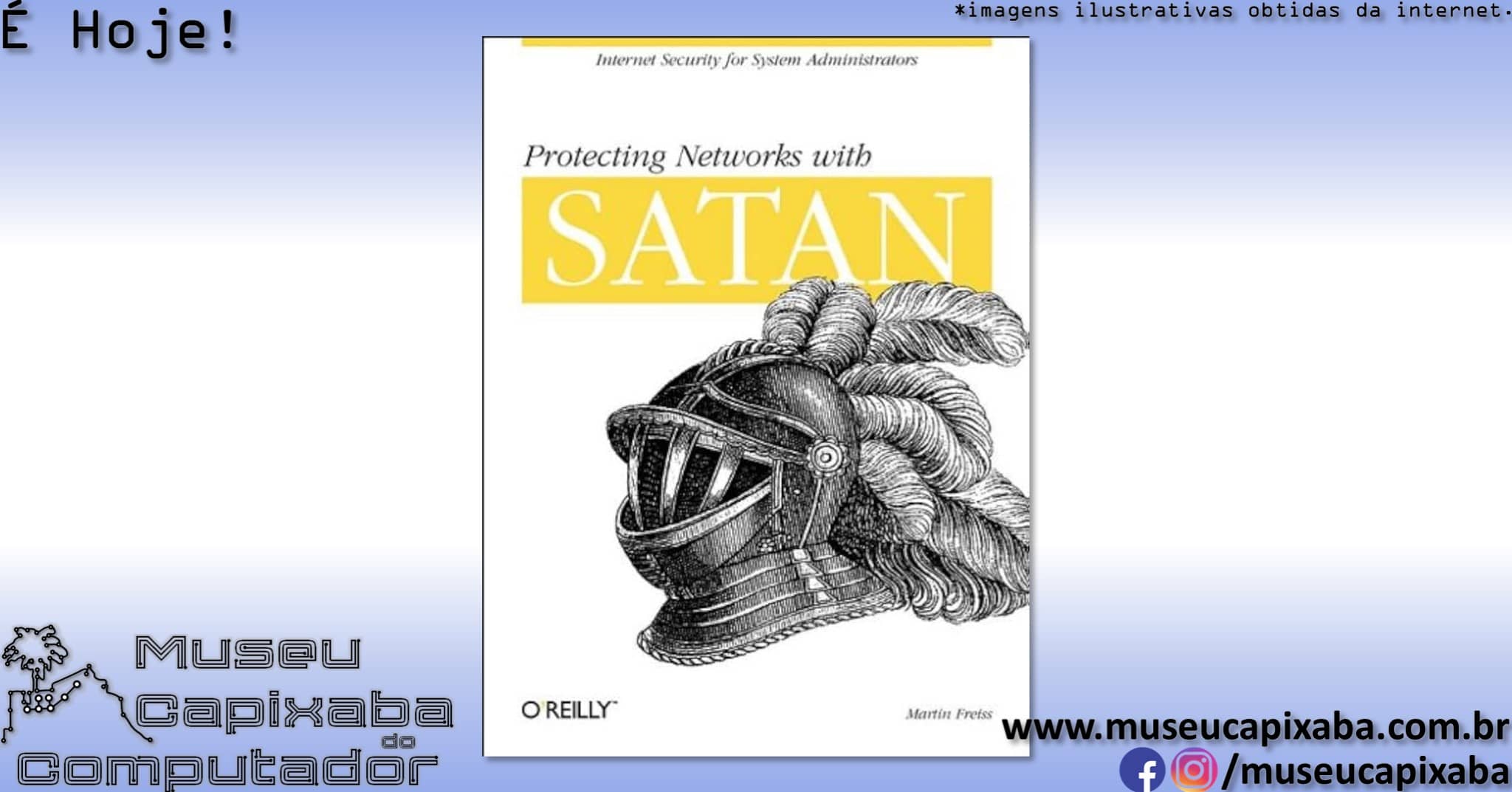

O software SATAN de 1995

Em 5 de abril de 1995, era lançado o Security Administrator Tool for Analyzing Networks – SATAN, o incrível software de verificação de vulnerabilidades em redes que nasceu cercado de controvérsias e polêmicas.

Desenvolvido pelos programadores Dan Farmer e Wietse Zweitze Venema, o Security Administrator Tool for Analyzing Networks, mais conhecido por suas iniciais SATAN, foi um programa de computador projetado para ajudar administradores de redes a identificar vulnerabilidades de segurança em seus sistemas.

Primeira ferramenta de varredura de vulnerabilidades livre, de código aberto e amplamente disponível ao público em geral, desencadearia em seu lançamento um debate acalorado sobre ética, segurança cibernética e os riscos de expor falhas em sistemas conectados em rede, com críticos temendo que a ferramenta pudesse vir a ser usada por hackers para explorar essas mesmas falhas. Como se eles já não usassem ferramentas similares a estas há anos. 😂

Funcionando como um “scanner” automatizado de redes, capaz de identificar brechas comuns em servidores e computadores conectados à internet ou à rede local, o software SATAN simplificava a interpretação dos resultados apresentando-os de maneira gráfica e interativa, facilitando a compreensão dos riscos envolvidos e permitindo que administradores corrigissem problemas antes que fossem explorados por invasores.

Só que diferentemente de ferramentas anteriores, restritas às pessoas com conhecimento técnico avançado, o SATAN dispunha de uma interface web simples e intuitiva, tornando o programa acessível até mesmo aos usuários menos experientes. E esse foi o motivo do “faniquito” dos críticos da ferramenta. Qualquer um agora poderia ter acesso à informação, e não apenas alguns eleitos. 😉

Entre as muitas vulnerabilidades detectadas pelo SATAN estavam configurações erradas de servidores, senhas fracas ou “padrão”, permissões de acesso inadequadas, serviços de rede mal configurados (como FTP, Telnet e NFS), falhas conhecidas em versões desatualizadas de software, dentre muitas outras.

Mas apesar de sua proposta legítima, a reação ao SATAN foi imediata e intensa, com sua simples existência produzindo medo e indignação antes mesmo de seu lançamento. Empresas, órgãos governamentais e especialistas em segurança expressaram preocupações de que a ferramenta pudesse cair nas mãos erradas, facilitando ataques cibernéticos em larga escala.

Algumas organizações, incluindo o Departamento de Defesa dos EUA, chegariam a classificar o software como uma “ameaça pública”, alertando que a ferramenta poderia ser usada por criminosos. Jornais como o The New York Times e a revista Wired dedicariam matérias ao caso, questionando se os criadores do SATAN não estariam “armando os hackers”. 😊

Os criadores do SATAN, contudo, argumentariam que seu objetivo era tornar a segurança mais acessível e transparente, permitindo que qualquer administrador protegesse seus sistemas com o mesmo nível de sofisticação usado por hackers.

Além disso, o software foi disponibilizado com documentação detalhada e advertências sobre o uso ético, incentivando sua aplicação responsável no fortalecimento das redes corporativas e acadêmicas. Seu objetivo principal era o de ajudar administradores de sistemas a salvaguardar suas redes, muito embora sua eficiência significasse que hackers também poderiam usá-lo para encontrar brechas nos sistemas.

Farmer, um dos seus desenvolvedores, defenderia o projeto argumentando que a “segurança pela obscuridade” não funcionava, alertando que “esconder falhas” não as corrigia, apenas adiava ataques inevitáveis. Para ele, o SATAN forçaria empresas e governos a levar a segurança a sério.

Com o passar do tempo, a resistência ao software SATAN diminuiria, com ele acabando por ser merecidamente reconhecido como precursor das modernas ferramentas de análise de segurança, como o Nmap, Nessus, SAINT, OpenVAS e o Metasploit.

Além de expor milhares de sistemas vulneráveis, toda essa polêmica em torno do SATAN ajudaria a aumentar a conscientização sobre a importância da segurança cibernética, forçando empresas e governos a adotarem medidas mais rigorosas para proteger seus sistemas contra invasões, popularizando metodologias proativas para testes de segurança.

Para conhecer ou relembrar:

Quer experimentar o software? Sua última versão está disponível aqui neste site.

E você, costuma usar alguma ferramenta de teste de vulnerabilidade? Qual a melhor na sua opinião?

Clique aqui e deixe seu comentário no final desta postagem! Sua participação é muito importante pra nós!

Vídeo(s):

*legendas disponíveis nos controles do Youtube, na opção “⚙ >> Legendas/CC >> Traduzir automaticamente”.

Mais em:

- Atual sítio da internet do SATAN

- O protocolo FTP de 1971

- A prisão do hacker Kevin Mitnick em 1995

- O termo hacker de computador de 1963

*As imagens utilizadas nesta postagem são meramente ilustrativas e foram obtidas da internet.

Quer nos ajudar com doações de itens para o acervo do Museu Capixaba do Computador – MCC?

Entre em contato conosco por meio dos canais de comunicação identificados nos ícones abaixo, ou ainda por quaisquer uma das nossas redes sociais listadas no topo da página.

As doações também poderão ser entregues diretamente na sede do museu, neste endereço.

Para refrescar a memória e te ajudar a identificar alguns itens que buscamos, aqui você encontra nosso álbum de “Procura-se” .

Colabore você também com o primeiro museu capixaba dedicado à memória da tecnologia da informação!

Doe seus itens sem uso. Você ajuda a natureza e dá uma finalidade socialmente útil pra eles!